研究人員最新發現一種垃圾郵件傳播活動,其偽裝成WebEx(WebEx 是思科的子公司,為各種規模的公司創建所需軟件解決方案)的會議邀請,并使用思科開放的重定向漏洞將遠程訪問木馬推送給收件人。

研究人員稱,攻擊者通過使用開放重定向漏洞,使得合法站點允許未經授權的用戶在該站點上創建URL地址,以此來將訪問者重定向到他們希望的其他站點。

這使攻擊者可以利用知名公司的URL地址進行惡意軟件或網絡釣魚活動,并增加垃圾郵件URL地址的合法性和受害者單擊URL地址的機會。

研究人員發現,Google在URL https://www.google.com/url?q=[url]上有一個開放的重定向漏洞,任何人(包括攻擊者)都可以使用它來將訪問者通過Google訪問的站點重定向到另一個站點。

WebEx會議郵件跳轉惡意站點

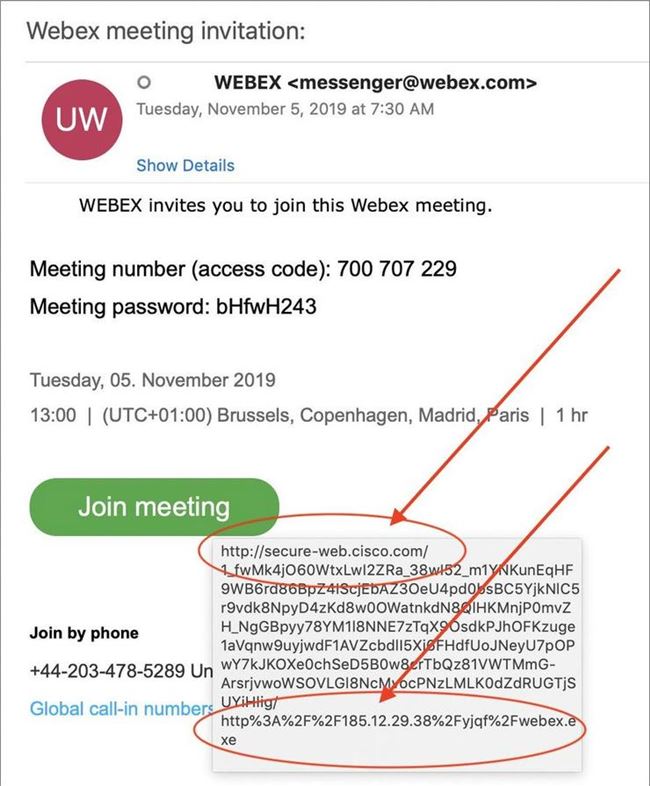

攻擊者將垃圾郵件偽裝成WebEx的會議視頻邀請郵件,并在其內部植入WarZone遠程訪問木馬(RAT)。

實際上,研究人員認為這封垃圾郵件原本和正規的WebEx會議邀請并沒有區別,甚至還有偽裝成真實WebEx視頻軟件的詳細安裝步驟。

不同之處在于,其利用漏洞實現了站點跳轉。

郵件直接鏈接到http://secure-web.cisco.com/網站上的URL地址,看起來就是原本的地址,而它將重定向到另一個自動下載webex.exe可執行文件的站點。

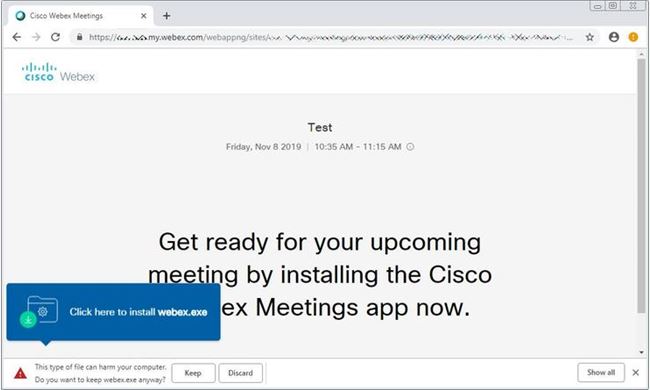

例如,下圖是在合法WebEx會議邀請中單擊“開始會議”按鈕時發生的情況示例。谷歌瀏覽器的便捷下載功能會將用戶帶到站點并提示自動下載名為webex.exe的WebEx客戶端。

▲合法邀請下載webex.exe客戶端

當用戶點擊下載會議程序,其中的快捷下載按鈕會跳轉到遠程訪問木馬的自動安裝站點。一旦安裝,該客戶端允許參與者查看主機屏幕、共享其屏幕、共享文件以及與其他用戶聊天等。

由于WebEx為思科所擁有,因此使用此URL地址很可能會輕易使用戶誤以為webex.exe是合法的WebEx客戶端,通常會在用戶加入會議時將其推送給用戶。

唯一的問題是,此webex.exe不是合法的WebEx客戶端,而是一種使攻擊者可以完全訪問受害者的PC端RAT。

▲假WebEx會議電子郵件

攻擊過程

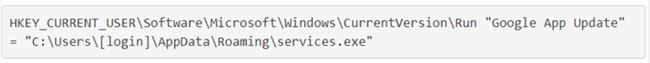

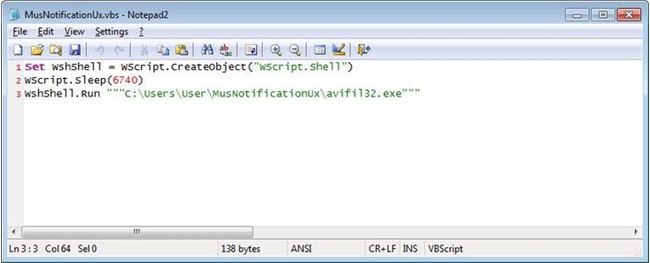

安裝后,RAT會將自身復制到%AppData%\ services.exe和%UserProfile%\ MusNotificationUx \ MusNotificationUx.vbs \ avifil32.exe,然后創建一個自動啟動程序以在啟動同時運行惡意軟件。

它還將在啟動文件夾中創建一個快捷方式,以啟動%UserProfile%\ MusNotificationUx \ MusNotificationUx.vbs,該快捷方式將執行avifil32.exe文件。

根據上傳到Hybrid Analysis的先前樣本發現,此程序正是WarZone RAT,而某些VirusTotal定義表明它可能是AveMaria Trojan。

基于在攻擊示例中找到的命令,該RAT具有以下功能:

下載并執行軟件

執行命令

遠程使用網絡攝像頭

刪除文件

啟用遠程桌面服務以進行遠程訪問

啟用VNC進行遠程訪問

日志擊鍵

竊取Firefox和Chrome密碼

遭到上述攻擊的用戶,需要立刻掃描其計算機是否存在感染,并假定他們訪問網站的所有登錄憑據均受到破壞,并且密碼應立即更改。