關(guān)于iptables有價值的信息很多,但是大多都描述的很復(fù)雜。如果你想做些基本的配置,下面的 How To 很適合你。

◆ 基本命令

鍵入:

# iptables -L

列出您當(dāng)前iptables中在規(guī)則。如果您是剛剛建立您的服務(wù)器,那么可能此時還沒有任何規(guī)則,而且您應(yīng)該看到如下:

Chain INPUT (policy ACCEPT)

target prot opt source destination

Chain FORWARD (policy ACCEPT)

target prot opt source destination

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

◆ 允許建立會話

我們可以允許建立會話來接受流量:

# iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT

◆ 在指定端口上允許入站流量

阻斷所有流量您也可以啟動系統(tǒng),但是您可能正在通過SSH工作,所有在您阻斷其他流量前有必要允許SSH流量。

為了在22端口號(默認(rèn)的SSH端口)上的允許流量入站,您可以告訴iptables允許您的網(wǎng)卡接受所有的目的端口為22的TCP流量。

# iptables -A INPUT -p tcp -i eth0 --dport ssh -j ACCEPT

特別的,這將向表中追加(-A)INPUT規(guī)則,允許目的端口號為SSH的所有流量進(jìn)入接口(-i) eth0,以便iptables完成跳轉(zhuǎn)(-j)或動作:ACCEPT

讓我們核對下這些規(guī)則:(這里僅顯示了少數(shù)行,您應(yīng)該看到更多)

# iptables -L

Chain INPUT (policy ACCEPT)

target prot opt source destination

ACCEPT all -- anywhere anywhere state RELATED,ESTABLISHED

ACCEPT tcp -- anywhere anywhere tcp dpt:ssh

現(xiàn)在,讓我們允許所有的web流量

# iptables -A INPUT -p tcp -i eth0 --dport 80 -j ACCEPT

檢查我們現(xiàn)有的規(guī)則

# iptables -L

Chain INPUT (policy ACCEPT)

target prot opt source destination

ACCEPT all -- anywhere anywhere state RELATED,ESTABLISHED

ACCEPT tcp -- anywhere anywhere tcp dpt:ssh

ACCEPT tcp -- anywhere anywhere tcp dpt:www

我們已經(jīng)指定SSH和web端口為允許通過的TCP流量,但是因?yàn)槲覀冞€沒阻斷任何流量,所以到目前為止所有的流量仍然可以進(jìn)入。

◆ 阻斷流量

一旦一條規(guī)則對一個包進(jìn)行了匹配,其他規(guī)則不再對這個包有效。因?yàn)槲覀兊囊?guī)則首先允許SSH和WEB流量,所以只要我們阻斷所有流量的規(guī)則緊跟其後,我們依然能接受我們感興趣的流量。我們要做的僅僅是把阻斷所有流量的規(guī)則放在最後,所以我們需要再次用到它。

# iptables -A INPUT -j DROP

# iptables -L

Chain INPUT (policy ACCEPT)

target prot opt source destination

ACCEPT all -- anywhere anywhere state RELATED,ESTABLISHED

ACCEPT tcp -- anywhere anywhere tcp dpt:ssh

ACCEPT tcp -- anywhere anywhere tcp dpt:www

DROP all -- anywhere anywhere

因?yàn)槲覀儎偛艣]有指定一個接口或一個協(xié)議,所以除了web和ssh流量外其他任何流量都會被阻斷。

◆ 編輯 iptables

到目前為止我們設(shè)置過程中唯一的問題是回環(huán)端口(loopbakc)也被阻斷了。我們本可以通過指定 -i eth0 來僅僅丟棄eth0上的數(shù)據(jù)包,但我們也可以為回環(huán)端口(loopback)添加一條規(guī)則。如果我們追加這條規(guī)則,這將太晚了----因?yàn)樗械牧髁恳呀?jīng) 被丟棄。我們必須插入這條跪著到第4行。

# iptables -I INPUT 4 -i lo -j ACCEPT

# iptables -L

Chain INPUT (policy ACCEPT)

target prot opt source destination

ACCEPT all -- anywhere anywhere state RELATED,ESTABLISHED

ACCEPT tcp -- anywhere anywhere tcp dpt:ssh

ACCEPT tcp -- anywhere anywhere tcp dpt:www

ACCEPT all -- anywhere anywhere

DROP all -- anywhere anywhere

最後2行看起來幾乎一樣,因此我們可以讓iptables列的更詳細(xì)些。

# iptables -L -v

◆ 日志記錄

在上面的例子中,所有的流量都不會被記錄。如果您愿意在syslog中記錄被丟棄的包, 下面將是最快捷的方式:

# iptables -I INPUT 5 -m limit --limit 5/min -j LOG --log-prefix "iptables denied: " --log-level 7

看 提示 段獲得更多關(guān)于logging的ideas.

◆ 保存 iptables

如果您現(xiàn)在要重新啟動機(jī)器的話,您的iptables配置將會消失。為了不用每次重新啟動時敲入這些命令,您可以保存你的配置,讓它在系統(tǒng)啟動時自動啟動。你可以通過iptables-save 和iptables-restore命令來保存配置。

◆ 配置啟動時自動加載規(guī)則

保存您的防火墻股則到一個文件

# iptables-save > /etc/iptables.up.rules

接著修改 /etc/network/interfaces 腳本自動應(yīng)用這些規(guī)則(末行是添加的)

auto eth0

iface eth0 inet dhcp

pre-up iptables-restore < /etc/iptables.up.rules

你也可以準(zhǔn)備一組規(guī)則冰并自動應(yīng)用它

auto eth0

iface eth0 inet dhcp

pre-up iptables-restore < /etc/iptables.up.rules

post-down iptables-restore < /etc/iptables.down.rules

◆ 提示

◆ 如果你要在一個規(guī)則基礎(chǔ)上手動編輯iptables

下面的步驟復(fù)習(xí)了怎樣建立你的防火墻規(guī)則,并假定它們相對固定(而且對于大多數(shù)人來說它們也應(yīng)該是)。但是如果你要做許多研究工作,你也許想要你的 iptables在你每次重啟時保存一次。你可以在 /etc/network/interfaces 里添加像下面的一行:

pre-up iptables-restore < /etc/iptables.up.rules

post-down iptables-save > /etc/iptables.up.rules

"post-down iptables-save > /etc/iptables.up.rules" 此行將保存規(guī)則用于下次啟動時使用。

◆ 用iptables-save/restore來測試規(guī)則

如果你超出了這個指南來編輯iptables,你可能想利用iptables-save和iptables-restore來編輯和測試你的規(guī)則。你可以通過使用你喜愛的文本編輯器(此處為gedit)來打開這些規(guī)則文件來完成編輯。

# iptables-save > /etc/iptables.test.rules

# gedit /etc/iptables.test.rules

你會得到一個如下類似的文件(下面是緊接上的例子文件):

# Generated by iptables-save v1.3.1 on Sun Apr 23 06:19:53 2006

*filter

:INPUT ACCEPT [368:102354]

:FORWARD ACCEPT [0:0]

:OUTPUT ACCEPT [92952:20764374]

-A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

-A INPUT -i eth0 -p tcp -m tcp --dport 22 -j ACCEPT

-A INPUT -i eth0 -p tcp -m tcp --dport 80 -j ACCEPT

-A INPUT -i lo -j ACCEPT

-A INPUT -m limit --limit 5/min -j LOG --log-prefix "iptables denied: " --log-level 7

-A INPUT -j DROP

COMMIT

# Completed on Sun Apr 23 06:19:53 2006

注意到這些都是減去iptables命令的iptables語句。隨意編輯這些命令、完成後保存它們。然後簡單的測試下:

# iptables-restore < /etc/iptables.test.rules

測試完畢後,如果你還沒添加iptables-save命令 到 /etc/network/interfaces 里面,記得不要丟失了你的更改:

# iptables-save > /etc/iptables.up.rules

◆ 更詳細(xì)的日志

為了在你的syslog中獲得更多細(xì)節(jié),你可能想創(chuàng)建一個額外的鏈。下面是個很簡短的例子---我的 /etc/iptables.up.rules ,它將展示我是如何設(shè)置iptables記錄到syslog中的:

# Generated by iptables-save v1.3.1 on Sun Apr 23 05:32:09 2006

*filter

:INPUT ACCEPT [273:55355]

:FORWARD ACCEPT [0:0]

:LOGNDROP - [0:0]

:OUTPUT ACCEPT [92376:20668252]

-A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

-A INPUT -i eth0 -p tcp -m tcp --dport 22 -j ACCEPT

-A INPUT -i eth0 -p tcp -m tcp --dport 80 -j ACCEPT

-A INPUT -i lo -j ACCEPT

-A INPUT -j LOGNDROP

-A LOGNDROP -p tcp -m limit --limit 5/min -j LOG --log-prefix "Denied TCP: " --log-level 7

-A LOGNDROP -p udp -m limit --limit 5/min -j LOG --log-prefix "Denied UDP: " --log-level 7

-A LOGNDROP -p icmp -m limit --limit 5/min -j LOG --log-prefix "Denied ICMP: " --log-level 7

-A LOGNDROP -j DROP

COMMIT

# Completed on Sun Apr 23 05:32:09 2006

請注意 一個名為 LOGNDROP的鏈在文件頂部。而且,INPUT鏈底部標(biāo)準(zhǔn)的DROP被替換成了LOGNDROP,同時添加了協(xié)議描述so it makes sense looking at the log。最後我們在LOGNDROP鏈尾部丟棄了這些流量。下面的行告訴我們發(fā)生了什么:

* --limit 設(shè)置記錄相同規(guī)則到syslog中的次數(shù)

* --log-prefix "Denied..." 添加一個前綴使得在syslog中查找更easy

* --log-level 7 設(shè)置syslog的消息級別 (see man syslog for more detail, but you can probably leave this)

◆ 禁用防火墻

如果您要臨時禁用防火墻,您可以通過下面的命令清空所偶的規(guī)則:

# iptables -F

◆ 輕松配置通過 GUI

新手可以利用 Firetarter(一個gui工具)---倉庫中的可用軟件(新立德或apt-get 獲得)來配置她或他的iptables規(guī)則,而需要命令行知識。請查看指南,盡管...... 配置很簡單,但是對于高級用戶來說可能遠(yuǎn)遠(yuǎn)不能滿足。然而它對于大多數(shù)的家庭用戶來說是足夠的...... 。(我)建議您使用firestarter在策略表中將出站配置為 “限制”,而將您需要的連接類型(如用于http的80、https的443,msn chat的1683等等)加入白名單。您也可以通過它查看進(jìn)出您計算機(jī)的活動連接...... 。防火墻會一直保持下去一旦通過向?qū)渲猛戤叀芴栍脩舯仨氃谙驅(qū)е兄付ㄋ趽芴枙r自動啟動。

firestarter主頁: http://www.fs-security.com/ (再次, 倉庫源中可用, 不需要編譯) 指南: http://www.fs-security.com/docs/tutorial.php

個人筆記:不幸運(yùn)的是,它沒有阻斷(或詢問用戶)特定應(yīng)用/程序的選項......。因此,我的理解是一旦啟用了80端口(例如,用于訪問網(wǎng)頁),那么任何程序都可以通過80端口連接任何服務(wù)器、做任何它想做的事......

在Ubuntu Server是配置iptables防火墻

2019-11-25 18:59Ubuntu教程網(wǎng) Ubuntu

iptables 是一個安裝在Ubuntu Server上的默認(rèn)防火墻。在正常的ubuntu安裝過程中,iptables是被安裝上了的,但是它默認(rèn)允許所有的流量(不管防火墻是否是無效的)

延伸 · 閱讀

- 2022-03-10Ubuntu解決火狐瀏覽器無法同步書簽的問題【推薦

- 2022-03-10Ubuntu18.04(linux)安裝MySQL的方法步驟

- 2022-03-10詳解如何在Ubuntu 16.04上增加Swap分區(qū)

- 2022-03-10Ubuntu添加swap分區(qū)的方法

- 2022-03-09Ubuntu系統(tǒng)下擴(kuò)展LVM根目錄的方法

- 2022-03-09ubuntu18.04安裝搜狗拼音的簡易教程

- Ubuntu

Ubuntu 19.10產(chǎn)品壽命結(jié)束,盡快升級到Ubuntu 20.04!

Ubuntu 19.10 Eoan Ermine 產(chǎn)品壽命結(jié)束。這意味著它不會獲得任何安全或維護(hù)更新。繼續(xù)使用 Ubuntu 19.10 將很危險,因?yàn)槟愕南到y(tǒng)將來可能會因?yàn)槿鄙侔踩露?..

- Ubuntu

Ubuntu 遠(yuǎn)程登陸服務(wù)器 ssh的安裝和配置詳解

這篇文章主要介紹了Ubuntu 遠(yuǎn)程登陸服務(wù)器 ssh的安裝和配置詳解,具有一定的參考價值,感興趣的小伙伴們可以參考一下...

- Ubuntu

Ubuntu 21.04 將重點(diǎn)提升主目錄隱私安全性

如今個人計算機(jī)普及程度非常高,但是對于部分用戶而言,由于工作和使用環(huán)境的特殊性,可能會出現(xiàn)多人共同使用同一設(shè)備的情況。目前市面上所有主流...

- Ubuntu

ubuntu添加環(huán)境變量的方法

這篇文章主要介紹了ubuntu添加環(huán)境變量的方法,需要的朋友可以參考下 ...

- Ubuntu

ubuntu下搭建php開發(fā)環(huán)境(nginx+(cgi)php5fpm+memcached+xdebug)

這篇文章主要介紹了ubuntu下搭建php開發(fā)環(huán)境(nginx+(cgi)php5fpm+memcached+xdebug),需要的朋友可以參考下...

- Ubuntu

在ubuntu下使用ffmpeg并通過一段命令分割視頻

在ubuntu軟件中心安裝ffmpeg后,我們就能通過一段命令來分割視頻,具體實(shí)現(xiàn)請祥看本文 ...

- Ubuntu

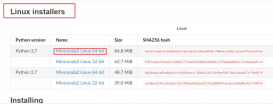

手把手教你如何在Ubuntu下安裝Miniconda

這次我們來安排一下如何在ubuntu上安裝Miniconda。這里說一下為什么不是Anaconda,因?yàn)樗純?nèi)存了,足足有5G左右,我的云服務(wù)器才40G硬盤,實(shí)在是玩不起吶...

- Ubuntu

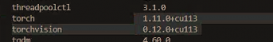

ubuntu搭建深度學(xué)習(xí)環(huán)境

ubuntu如何搭建深度學(xué)習(xí)環(huán)境的詳細(xì)步驟 安裝vscode 方法一: 依次輸入如下命令 1.sudo add-apt-repository ppa:ubuntu-desktop/ubuntu-make 2.sudo apt-get update 3.sudo apt-get inst...