前言

咱們上篇說到,過濾的簡單介紹,但是未介紹如何使用,接下來幾篇,我來給大家講講如何使用,今天第一篇是Authorization。認證過濾器,

開發環境介紹

開發工具:VS2019

開發環境:.net core 3.1

1.創建項目

首先創建一個Api的項目,選擇.net core的版本,選擇好,點擊創建即可

2 創建一個自定義類

public class AuthenticationTest: IAuthorizationFilter

{

public void OnAuthorization(AuthorizationFilterContext context)

{

//邏輯處理

}

}

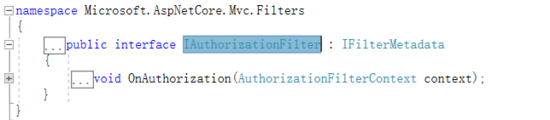

查看IAuthorizationFilter源代碼

IAuthorizationFilter接口只有一個方法OnAuthorization,

創建一個類,繼承IAuthorizationFilter接口,然后實現一下接口方法。是不是有點疑問,AuthorizationFilterContext是什么?

3 AuthorizationFilterContext是什么?

中文理解:授權過濾器上下文

六大屬性:

- ActionDescriptor:獲取或設置所選動作的ActionDescriptor。(獲取請求的Method)

- Filters:獲取所有適用的IFilterMetadata實現。(可以檢測請求的Action是否具備AllowAnonymous,如果有,則直接跳過AuthorizationFilter濾器)

- HttpContext:獲取或設置當前請求的HttpContext。(獲取當前請求的很多信息,例如當前用戶信息,當前請求的Heads[可以從Head獲取Token,即驗證Token])

- ModelState:獲取模型狀態字典。在你使用MVC框架下,對Molde進行驗證的時候才會使用到,去驗證模型是否驗證通過。

- Result:獲取或設置請求的結果。將結果設置為null授權過濾器內的非值將使過濾器管道的其余部分短路。

- RouteData:獲取或設置當前請求的RouteData。(獲取當前路由的信息)

4 編寫簡答的業務邏輯

public class AuthenticationTest: IAuthorizationFilter

{

public void OnAuthorization(AuthorizationFilterContext context)

{

Console.WriteLine("我是Authorization過濾器");

//請求的地址

var url = context.HttpContext.Request.Path.Value;

#region 打印頭部信息

var heads = context.HttpContext.Request.Headers;

string msg = string.Empty;

foreach (var item in heads)

{

msg += item.Key + ":" + item.Value + "

";

}

Console.WriteLine("我是heads:" + msg);

#endregion

}

}

5 注冊全局過濾器

找到Startup.cs文件,然后找到其中一個方法ConfigureServices,將代碼修改為這樣:

public void ConfigureServices(IServiceCollection services)

{

services.AddControllers();

//全局添加過濾器

#region 全局過濾器

services.AddMvc(a => {

a.Filters.Add<AuthenticationTest>();

});

#endregion

}

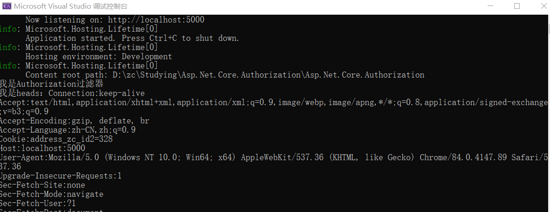

6.啟動項目(這里是使用Kestrel作為服務器啟動,啟動的是控制臺程序)

啟動之后,會在控制臺打印如上圖所示,我們可以獲取當前請求的Head信息。如果Head包含Token,我們也是可以獲取token,然后驗證token,后面可以進行一系列自己的邏輯運算。

7.1擴展IAsyncAuthorizationFilter

過濾器還存在一個異步過濾器,它是繼承IAsyncAuthorizationFilter

public class AsyncAuthentication : IAsyncAuthorizationFilter

{

public Task OnAuthorizationAsync(AuthorizationFilterContext context)

{

return Task.CompletedTask;

}

}

異步確認請求授權的過濾器,和之前的IAuthorizationFilter區別,大家顯而易見,只是處理請求的方式不一樣,一個是同步,一個是異步,如果了解線程,就應該了解二者的區別,在這只做簡單介紹,編寫你自己業務邏輯,可以自由編寫。

7.2 擴展:修改401返回的返回值 正常的401報錯:

public class AuthenticationTest: IAuthorizationFilter

{

public void OnAuthorization(AuthorizationFilterContext context)

{

context.Result = new StatusCodeResult(401);

}

}

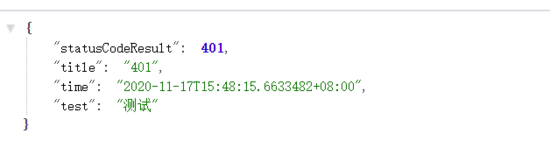

效果如下圖:

這種并不是客戶想看到的,我們可以自定義返回值。

自定義的401報錯:

public class AuthenticationTest: IAuthorizationFilter

{

public void OnAuthorization(AuthorizationFilterContext context)

{

context.Result = new JsonResult(new { StatusCodeResult = StatusCodes.Status401Unauthorized, });

}

}

效果如下圖:

自定義設置返回的值,是沒有限制,可以根據場景進行自定義,合適才是最好。

8.總結:

通過上面的一頓操作,我們應該能明白,一個自定義的權限過濾器的創建,注冊,使用等。這個過濾器讓我們能控制用戶的請求,哪些是請求是當前用戶可以匿名登錄,哪些請求是當前用戶無權訪問的,在一方面,可以幫助我編寫自定義的權限管理,還是那句話,合適才是重要的!

到此這篇關于.net core中的Authorization過濾器使用的文章就介紹到這了,更多相關.net core 過濾器內容請搜索服務器之家以前的文章或繼續瀏覽下面的相關文章希望大家以后多多支持服務器之家!

作者:喜歡吃魚的青年

出處:https://home.cnblogs.com/u/2828sea/

原文鏈接:https://www.cnblogs.com/2828sea/p/13962824.html