iOS 13目前仍處于測試階段,因此存在漏洞也是在所難免的。不過最近在iOS 13測試版系統(tǒng)中發(fā)現(xiàn)的安全漏洞尤為值得注意,這一漏洞將允許未經(jīng)授權(quán)的用戶可以輕松訪問“設(shè)置”中的“網(wǎng)站和應(yīng)用密碼”數(shù)據(jù)。

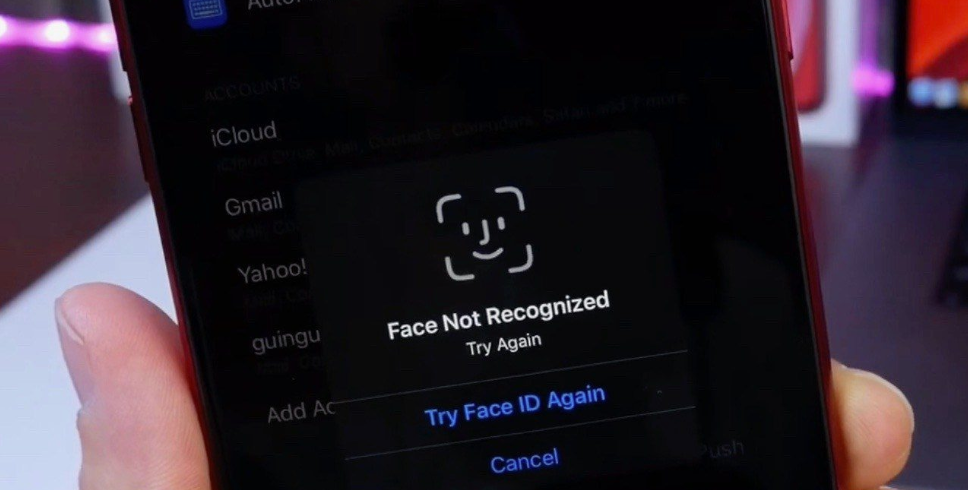

有外媒稱,當(dāng)運(yùn)行iOS 13的第3個(gè)開發(fā)人員測試版或iOS 13的第二個(gè)公開測試版時(shí),在設(shè)置中繞過Face ID或Touch ID身份驗(yàn)證進(jìn)而訪問iCloud Keychain密碼非常容易。具體方法是通過反復(fù)點(diǎn)擊“網(wǎng)站和應(yīng)用程序密碼”菜單并避免使用Face ID或Touch ID提示來訪問“設(shè)置”中的所有已保存用戶名和密碼。經(jīng)過多次嘗試后,iOS 13將顯示所有密碼和登錄信息,即使并未成功通過Face ID或Touch ID進(jìn)行身份驗(yàn)證。

該漏洞已存在于最新的iOS 13開發(fā)人員測試版中并已經(jīng)過多家媒體確認(rèn)。蘋果官方已經(jīng)通過iOS 13中的反饋應(yīng)用程序向用戶通知了此問題,不過并未正式承認(rèn)。值得注意的是這一漏洞同樣存在于iPadOS 13的最新測試版中。不過要想訪問“網(wǎng)站和應(yīng)用程序密碼”菜單,首先仍需將手機(jī)解鎖。

Apple于7月2日向開發(fā)人員發(fā)布了iOS 13 beta 3,預(yù)計(jì)這一漏洞將會在iOS 13 beta 4和iOS 13 public beta 3中得以解決。