Python 軟件包索引(PyPI)中引入了兩個 Python 軟件包的惡意版本,目的是從 Python 開發(fā)人員的項目中竊取 SSH 和 GPG 密鑰。

PyPI 是 Python 社區(qū)創(chuàng)建和共享的軟件集,類似于應(yīng)用中心。

其中一個惡意庫通過使用域名搶注來模擬合法庫,它的名稱為“python3-dateutil”,是對“dateutil”這個軟件包的模仿,帶有標準 Python datetime 模塊的擴展。

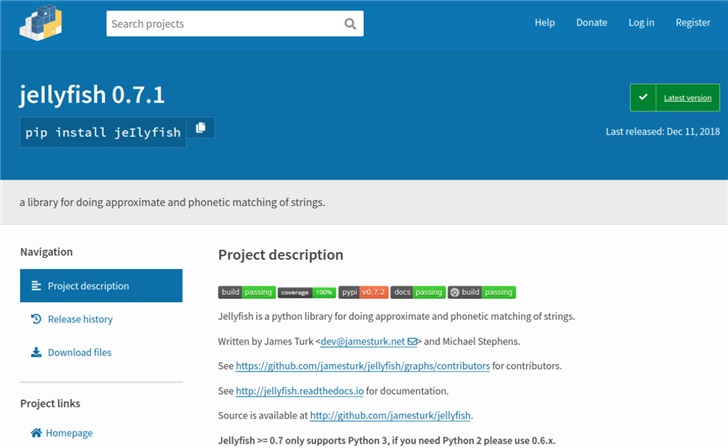

python3-dateutil本身不包含危險代碼,但包含導入名為“jeIlyfish”(注意,第一個“L”實際上是“I”)的軟件包的語句,而這是“jellyfish”庫的偽造版本。這個偽造的庫是從 GitLab 的倉庫中下載的,它混淆了代碼,該代碼收集了 SSH 和 GPG 密鑰以及受感染系統(tǒng)上的目錄列表,并將其發(fā)送給攻擊者。

自 2018 年 12 月 11 日以來,PyPI 中一直存在惡意的“jeIlyfish”。

德國開發(fā)人員 Lukas Martini 于 12 月 1 日發(fā)現(xiàn)了這兩個庫,并向 Python 安全團隊報告,幾個小時后,團隊便采取了行動將其刪除。

提醒使用“dateutil”和“jellyfish”的開發(fā)者,都檢查一下是否導入或下載了不正確的軟件包。

來源:https://www.bleepingcomputer.com/news/security/malicious-python-package-available-in-pypi-repo-for-a-year